EasyTier

EasyTier 是一款简单、安全、去中心化的内网穿透和异地组网工具,适合远程办公、异地访问、游戏加速等多种场景。无需公网 IP,无需复杂配置,轻松实现不同地点设备间的安全互联。

软件即可通过命令行使用,也可以通过图形界面操作。下载后可直接使用,无其他任何依赖。

官网:EasyTier - 简单、安全、去中心化的异地组网方案

下载安装使用EasyTier

下载 | EasyTier - 简单、安全、去中心化的异地组网方案

windows版本安装使用

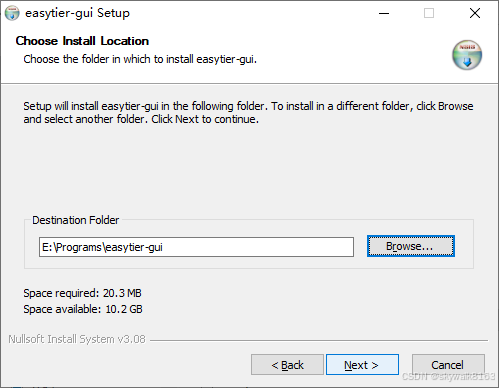

下载,安装

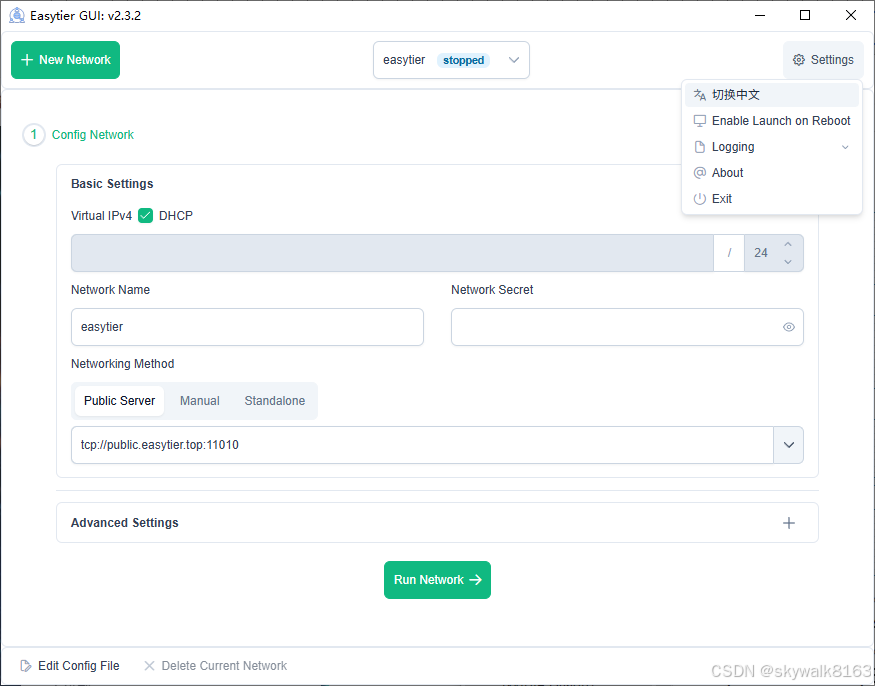

安装好后运行,第一步就是切换中文

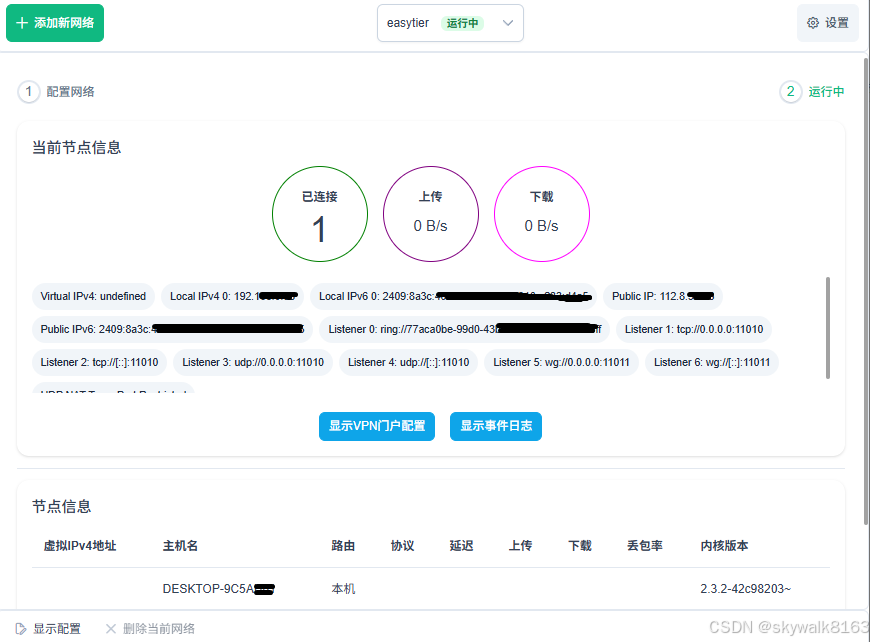

设置网络密码后,运行网络,哇塞,这就上网了! 有点互联网刚刚兴起的时候那种感觉:

FreeBSD版本使用

官方只给了13.2系统的软件包,但是亲测FreeBSD 14.2系统下也可以用。

直接下载,解压,就是可执行文件,真省心!

skywalk@fb5:/tmp $ unzip easytier-freebsd-13.2-x86_64-v2.3.2.zip

Archive: easytier-freebsd-13.2-x86_64-v2.3.2.zip

creating: easytier-freebsd-13.2-x86_64/

extracting: easytier-freebsd-13.2-x86_64/easytier-core

extracting: easytier-freebsd-13.2-x86_64/easytier-cli

extracting: easytier-freebsd-13.2-x86_64/easytier-web-embed

extracting: easytier-freebsd-13.2-x86_64/easytier-web

skywalk@fb5:/tmp $ cd easytier-freebsd-13.2-x86_64

skywalk@fb5:/tmp/easytier-freebsd-13.2-x86_64 $ ls

easytier-cli easytier-core easytier-web easytier-web-embed

skywalk@fb5:/tmp/easytier-freebsd-13.2-x86_64 $ ./easytier-cli

A full meshed p2p VPN, connecting all your devices in one network with one command.

Usage: easytier-cli [OPTIONS] <COMMAND>

Commands:

peer show peers info

connector manage connectors

stun do stun test

route show route info

peer-center show global peers info

vpn-portal show vpn portal (wireguard) info

node inspect self easytier-core status

service manage easytier-core as a system service

proxy show tcp/kcp proxy status

help Print this message or the help of the given subcommand(s)

Options:

-p, --rpc-portal <RPC_PORTAL> the instance name [default: 127.0.0.1:15888]

-v, --verbose verbose output

-o, --output <OUTPUT_FORMAT> output format [default: table] [possible values: table, json]

-h, --help Print help

-V, --version Print version

skywalk@fb5:/tmp/easytier-freebsd-13.2-x86_64 $ ./easytier-cli stun

stun info: StunInfo {

udp_nat_type: PortRestricted,

tcp_nat_type: Unknown,

last_update_time: 1752144197,

public_ip: [

"112.8.96.76",

],

min_port: 2207,

max_port: 2207,组网

# 管理员权限运行

sudo ./easytier-core -d --network-name easytier142 --network-secret 123 -p tcp://public.easytier.cn:11010从Windows ssh登录过来试试

E:\Programs\easytier-gui>ssh [email protected]

The authenticity of host '10.126.126.1 (10.126.126.1)' can't be established.

ED25519 key fingerprint is SHA256:xxxx.

Warning: Permanently added '10.126.126.1' (ED25519) to the list of known hosts.

([email protected]) Password for skywalk@fb5:

Last login: Thu Jul 10 18:58:34 2025 from 192.168.1.2

FreeBSD 14.1-BETA3 (GENERIC) releng/14.1-n267636-2a964a7fc34e

Welcome to FreeBSD!

哇,果然登上来了,太神奇了!还是那句话,很有当年互联网精神啊!

但是一定要用sudo提权,这一点还是略微有点受限制

Linux环境使用

直接下载Linux 命令行版本,解压,跟FreeBSD下一样使用,也需要sudo权限

# 管理员权限运行

sudo ./easytier-core -d --network-name easytier142 --network-secret 123 -p tcp://public.easytier.cn:11010可以在Windows的GUI界面看到Linux注册上来了。

具体参见:Ubuntu系统安装EasyTier组网-CSDN博客

设定固定ip

自动获取ip,会影响ssh,因为被ssh的时候,会报错key被替换

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

Someone could be eavesdropping on you right now (man-in-the-middle attack)!

It is also possible that a host key has just been changed.解决问题

所以跟现实物理组网一样,服务器类的,需要设置静态ip,客户机配置DHCP

使用-d就是使用DHCP,使用-i 就是设定固定ip

sudo ./easytier-core --network-name test--network-secret test -p tcp://public.easytier.cn:11010 -i 10.10.2.249/24注意:使用固定ip的时候,需要去掉-d选项,否则还是会使用DHCP获得动态ip地址。

参见这里:走近科学IT版:EasyTire设置了ip,但是一闪之后就变回到原来的dhcp获得的地址-CSDN博客

技术协议:WireGuard

EasyTier使用WireGuard 协议。WireGuard 是一种现代化的虚拟专用网络(VPN)协议,旨在提供更高的安全性和性能。与传统的 VPN 协议(如 OpenVPN 和 IPSec)相比,WireGuard 更加轻量级且易于配置。

核心原理

WireGuard 使用先进的加密技术,如 Curve25519、ChaCha20、Poly1305、BLAKE2 和 SipHash24,以确保数据传输的安全性。它通过在内核空间运行来实现高性能,并且其代码库非常小,便于审计和维护。

配置示例

以下是一个简单的 WireGuard 配置示例:

服务端配置

[Interface]

Address = 10.0.0.1/24

ListenPort = 51820

PrivateKey = 服务端私钥

[Peer]

PublicKey = 客户端公钥

AllowedIPs = 10.0.0.2/32客户端配置

[Interface]

Address = 10.0.0.2/24

PrivateKey = 客户端私钥

[Peer]

PublicKey = 服务端公钥

Endpoint = 服务端IP:51820

AllowedIPs = 0.0.0.0/0使用场景

WireGuard 适用于需要高性能和高安全性的场景,如远程办公、跨国企业网络连接等。由于其配置简单,WireGuard 也非常适合个人用户和小型企业使用。

总结

EasyTier真的真的很适合创业团队使用啊!支持多种操作系统,除了开始注册需要用公网中继,其它时候都是点对点传输,速度快!

三个不同的操作系统:FreeBSD、Linux和Windows10 组网

组网连通速度很快,再也不怕中继线路慢了。

skywalk@fb5:~ $ ping 10.126.126.1

PING 10.126.126.1 (10.126.126.1): 56 data bytes

64 bytes from 10.126.126.1: icmp_seq=0 ttl=64 time=0.092 ms

64 bytes from 10.126.126.1: icmp_seq=1 ttl=64 time=0.092 ms

^C

--- 10.126.126.1 ping statistics ---

2 packets transmitted, 2 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 0.092/0.092/0.092/0.000 ms

skywalk@fb5:~ $ ping 10.126.126.2

PING 10.126.126.2 (10.126.126.2): 56 data bytes

64 bytes from 10.126.126.2: icmp_seq=0 ttl=64 time=1.078 ms

64 bytes from 10.126.126.2: icmp_seq=1 ttl=64 time=0.977 ms

64 bytes from 10.126.126.2: icmp_seq=2 ttl=64 time=1.083 ms组网效果相当好,真的很适合创业团队使用啊!

调试

第一次运行easytier,没进入网络

# 管理员权限运行

./easytier-core -d --network-name easytier --network-secret 123 -p tcp://public.easytier.cn:11010把组网名字改掉就ok了

# 管理员权限运行

sudo ./easytier-core -d --network-name easytier142 --network-secret 123 -p tcp://public.easytier.cn:11010linux和FreeBSD组网无法ssh

ssh报错:

ssh 10.126.126.2

OpenSSL version mismatch. Built against 30000020, you have 30200010scp报错:

scp api-ms-win-crt-heap-l1-1-0.rar [email protected]:/tmp

OpenSSL version mismatch. Built against 30000020, you have 30200010试了下,普通通讯,比如8080端口网页,还是可以浏览的。

错误信息显示本地OpenSSL版本为3.2.0(30200010),而scp工具编译时依赖的是3.0.0(30000020)。这两个版本存在API和ABI不兼容问题,导致传输失败。

原来是这台机器的OpenSSL版本高,不连easytier也一样的报错....现在就是别人等ssh它,它无法ssh到别人....

转载自CSDN-专业IT技术社区

原文链接:https://blog.csdn.net/skywalk8163/article/details/149254783